Kerberos is used in Posix authentication and Active Directory NFS and Samba. Each user and service on the network is a principal.

Kerberos Architecture Computer Help Windows Server Microsoft

Das Protokoll basiert auf dem Needham-Schroeder-Protokoll.

Kerberos. Der Name bezieht sich auf den Höllenhund der in der griechischen Mythologie den Ein- bzw. Es handelt sich um ein Verschlüsselungsverfahren das zuerst auf symmetrischer Verschlüsselung basierte später für die anfängliche Authentifizierung auch um asymmetrische Verschlüsselung erweitert wurde. You might want to store your recordings locally and process them.

Kerberos ist ein vom Massachusetts Institute of Technology MIT entwickelter Authentifizierungsmechanismus der für das MIT-Projekt Athena entwickelt wurde. A free implementation of this protocol is available from the Massachusetts Institute of Technology. Dieses Thema enthält Informationen zur Kerberos-Authentifizierung in Windows Server 2012 und Windows 8.

Mit dem Betriebssystem Windows Server werden das Authentifizierungsprotokoll Kerberos Version 5 sowie. It is designed to provide strong authentication for clientserver applications by using secret-key cryptography. Kerberos ist nicht ganz leicht zu verstehen weil es in einigen Bereichen anders arbeitet als die vertrauten Verfahren.

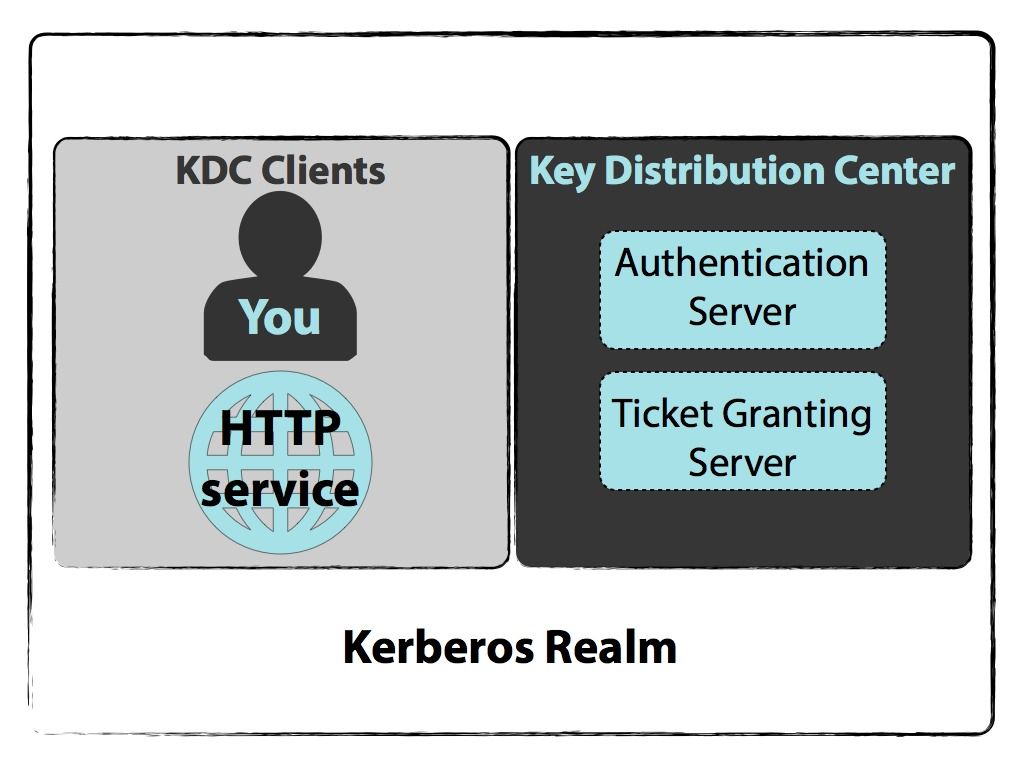

In Kerberos Authentication server and database is used for client authentication. Microsoft setzt Kerberos als Standardauthentifizierungsmethode in Windows-basierten Netzwerken ein. Kerberos runs as a third-party trusted server known as the Key Distribution Center KDC.

Kerberos Vault is installed in a Kubernetes cluster and for every additional cluster you are setting up Kerberos Vault you will need an additional license. Der Höllenhund ist der Sohn des Typhon und der Echidna. Diese beiden waren die Eltern vieler Fantasy-Ungeheuer und so gehören auch die Sphinx die Chimäre und die Hydra zu Kerberos berühmten Geschwistern.

Der Begriff Kerberos steht sowohl für ein Protokoll als auch dessen Implementierung und ermöglicht eine sichere Authentifizierung in einer unsicheren Umgebung. After detecting a hit you can. Zu unseren Kunden zählen nationale und internationale Unternehmen aus allen Industrien und Branchen.

Although Kerberos is found everywhere in the digital world it is employed heavily on secure systems that depend on reliable auditing and authentication features. Hes a big 3 headed dog with a snake for a tail and a really bad temper. Using Kerberos authentication within a domain or in a forest allows the user or service access to resources permitted by administrators without multiple requests for credentials.

Kerberos macht Geldwäscheprävention für jeden umsetzbar und einfach. Der Artikel stellt die grundlegende Funktionsweise des Protokolls dar. Er lässt sich zur sicheren Authentifizierung in TCPIP-Netzwerken einsetzen und stellt Usern Tickets zur Nutzung von Services zur Verfügung.

Kerberos authentication supports a delegation mechanism that enables a service to act on behalf of its client when connecting to other services. Kerberos ist ein Authentifizierungsprotokoll das zum Überprüfen der Identität eines Benutzers oder Hosts verwendet wird. According to myth Kerberos you might know him as Cerberus guards the Gates to the Underworld.

Insbesondere das Konzept der Tickets ist zunächst gewöhnungsbedürftig aber durchaus logisch und in der Nutzung gleichermaßen effizient wie sicher. Kerberos ist ein Fabelwesen aus der griechischen Mythologie. Kerberos Authentication Explained.

Den Ausgang der Unterwelt bewacht. Kerberos is a network authentication protocol. Kerberos is available in many commercial products as well.

Wir helfen unseren Kunden bei der Einhaltung aller Anforderungen des Geldwäschegesetzes. Kerberos provides a centralized authentication server whose function is to authenticate users to servers and servers to users. Kerberos ist ein verteilter mit Tickets arbeitender Authentifizierungsdienst.

The reason why you might need additional Kerberos Vaults is because of edge processing. Its also an alternative authentication system to SSH POP and SMTP. Partner und Verbände.

Passwörter müssen nicht mehr über das Netzwerk übertragen werden. After initial domain sign on through Winlogon Kerberos. Als innovatives Unternehmen setzen wir auf kundenfreundliche digitale und rechtskonforme Lösungen.

The main components of Kerberos are. In the modern world MIT Computer Scientists used the name and visual of Kerberos for their computer network authentication protocol. Eigentlich führt Kerberos ein ruhiges und besinnliches Leben.

Kerbrute A Tool To Perform Kerberos Pre Auth Bruteforcing Cyber Security 20 Years Old Linux

Kerberos Explained Security Companies Band Patches Microsoft

Apache Storm Due To Its Comprehensive Feature Helps Enterprises To Process Data Faster Solving Complex Data Problems In Storm Online Learning Machine Learning

Cluster Dedicated Kdc Kdc On Master Node Emr Master Big Data

Cerberus Or Kerberos In Greek And Roman Mythology Is A Multi Headed Usually Three Headed Dog Or Hel Greek And Roman Mythology Greek Mythology Greek Myths

Flink Configuring Kerberos Authentication Huawei Enterprise Support Community Unified Communications Public Security Ip Telephony

How Do I Use Ntlm Or Kerberos Authentication To Access A Cifs Share In 2021 Trust In Relationships Messages Access

What Is Kerberos And How It Works Social Media Infographic Computer Network Infographic

A Brief Tutorial About Kerberos And It S Integration With Cloudera Hadoop Cluster Installation Custer Security

Explain Like I M 5 Kerberos Lynn Root Explained Words Cryptography

Part2 Step By Step Guide For Configuring Kerberos Authentication In Sharepoint 2013 2016 Sharepoint Microsoft Dynamics Step Guide

Request Based Versus Session Based Kerberos Authentication Or The Authpersistnonntlm Parameter Request Sharepoint Base

Cracking Kerberos Tgs Tickets Using Kerberoast Exploiting Kerberos To Compromise The Active Directory Domain Active Directory Innovation Technology Domain

Part3 Troubleshooting Kerberos Authentication And Things To Check When It Fails Fails Microsoft Dynamics Recruitment

Sap Hana Authentication Methods For Verification Of User Identity Username Password Kerberos Saml Sap Logon Tickets And Assertion Sap Hana Markup Language

Soldier Kerberos Panzer Cop Armor Concept Character Art Character Design

Kerberos Architecture Computer Help Windows Server Microsoft

YOU MAY LIKE :